tamaño

"Rogue antivirus", timos en la seguridad informática

Algunos sitios web ofrecen software que, en vez de proteger, deja los equipos más expuestos

Un sitio web vistoso ofrece un programa: un antivirus o antiespía que promete seguridad y protección frente al software malicioso. En apariencia, todo resulta normal. Pero no. Se está ante un timo. Son aplicaciones que, no sólo no protegen, sino que actúan como caballos de Troya, a modo de software malicioso camuflado, y penetran en los equipos informáticos de los usuarios. En inglés, este tipo de triquiñuelas se denominan "rogue", que literalmente significa "pillo" o "bribón".

Esta trampa recuerda al phishing, pero en lugar de suplantar empresas reales, se crean sitios web de compañías falsas que resultan verosímiles. Se diseña un logotipo y se informa sobre la supuesta compañía y las "bondades" de sus productos, cuya descarga se ofrece a continuación. Se pueden producir dos casos: que cobren por el falso programa, con lo cual se dobla el daño infringido, o que, con aviesos motivos, permitan la descarga gratuita.

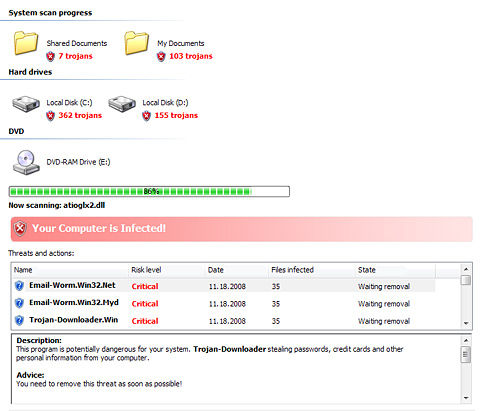

Un usuario desprevenido que llegue al sitio porque ha hecho clic en un anuncio o porque la dirección le ha aparecido en un buscador, puede picar el anzuelo. Es la picaresca del siglo XXI, lo que también se ha denominado ingeniería social. Una vez instalado el falso software de seguridad, el usuario se encuentra en manos del creador del "malware". Las alertas ante peligros son muchas veces falsas para trasladar la impresión de que funciona con efectividad cuando, en realidad, evita que los verdaderos programas de seguridad se instalen o funcionen, no permite que se entre en sus sitios web o impide que arranquen los que están instalados.

Además, si logra convencer al usuario de que todo está bien, lanza ofertas de otros productos de pago que, en teoría, mejoran la seguridad del ordenador, pero que son igual de falsos.

En manos de los atacantes

El software que el usuario descarga, además de ser difícil de desinstalar, contiene a menudo troyanos

El software que el usuario descarga o adquiere, además de ser difícil de desinstalar, contiene a menudo troyanos. Este "malware" se caracteriza porque permite al atacante tomar el control del ordenador y, en ocasiones, se diseña para propagarse de forma automática si el ordenador de destino no cuenta con las últimas actualizaciones de seguridad. Para ello, aprovecha las vulnerabilidades conocidas para que la descarga se realice sin que el usuario se percate.

Los perjuicios se agravan si quien está detrás de este ataque pertenece a las organizaciones que crean redes de botnets, ordenadores "zombies"controlados a distancia desde paneles de control y utilizados para fines maliciosos. Algunas redes de afiliados se dedican a propagar este tipo de software a cambio de incentivos económicos por cada instalación o venta, con diferentes precios en función del país donde se consiga la infección.

¿Cuáles son los falsos antivirus?

En diversos sitios aparecen listados con los nombres de estos falsos programas "anti malware"

En diversos sitios aparecen listados con los nombres de estos falsos programas "anti malware". Uno de ellos esForoSpyWare.com, que tiene censados más de 850 programas e, incluso, recopila en Flickr capturas de los programas en funcionamiento, o en la Wikipedia. Con frecuencia, es un mismo programa con diferentes y atractivos nombres, una estrategia para atraer a nuevos clientes. En este mercado de engaños se aprovechan denominaciones como Antivirus 2009, SpyWare Protect, PC Clean Pro, WinFixer o malwareAlarm, entre muchas otras.

Es probable que el antivirus instalado en el ordenador no detecte el intento de ejecución de un falso software de seguridad, debido a que estos programas se diseñan para burlar a los antivirus. En caso de resultar infectado, una posible solución a este bloqueo consiste en recurrir a losservicios que escanean en Internet el ordenador en busca de software malicioso. No necesitan que ningún programa se instale en el PC, sino que se activan a través del navegador.

De todas maneras, el hecho de que estas aplicaciones engañosas se distribuyan a través de sitios web convencionales ayuda a la Policía especializada en perseguir estos delitos, aunque con frecuencia son empresas que se instalan en servidores situados en países distintos a los que se dirigen.

¿Cómo comprobar la credibilidad de los sitios?

La falta de credibilidad es uno de los principales fallos que achacan a la Red quienes no la conocen bien. Se considera que, si cualquiera puede escribir en Internet, gran parte de sus documentos pueden contener inexactitudes. No obstante, la Red contiene abundante información contrastada y actualizada. Su interactividad permite que los datos erróneos se corrijan con mayor rapidez que en otros medios, como sucede en el caso de la Wikipedia.

Es imprescindible comprobar la credibilidad del sitio o de la empresa que ofrece un producto o un servicio. Hay varias tácticas: buscar en Internet comentarios, opiniones y críticas acerca de la empresa en cuestión o de los productos que vende; o recurrir a los sitios que recogen opiniones y comparan la oferta en servicios como telefonía, aplicaciones informáticas, viajes u hoteles, entre otros.